La cryptographie - la seule sécurité pour nos données

La cryptograpie représente l'ensemble des techniques mises en oeuvre pour sécuriser l'échange ou le stockage de données sur internet.De manière plus formelle, la cryptographie doit sécuriser des messages en s'assurant :

- de protéger la confidentialité (seulement les personnes autorisées pourront accéder à ce message)

- de garantir l'authenticité (en vérifiant l'identité de la personne souhaitant accéder à la donnée)

- de valider l'intégrité (en garantissant au visiteur que la donnée qu'il consulte n'a pas été altérée par une tierce personne...)

La cryptographie est présente partout (cette page internet transite de manière sécurisée vers votre ordinateur via le protocole TLS [car il s'agit d'un site en httpS]).

Il existe deux familles bien distinctes dans la cryptographie. L'objectif final restant le même : sécuriser du contenu.

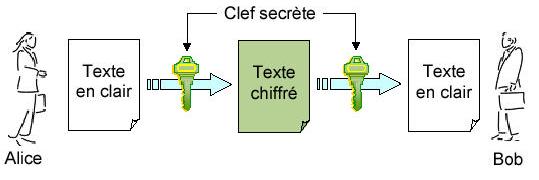

La cryptographie symétrique

Qu'est-ce que c'est ?

La cryptographie symétrique est celle qui saute le plus aux yeux des utilisateurs car ce dernier est généralement sollicité pour fournir ses codes d'accès.Pour définir en quelques mots la cryptographie symétrique, il s'agit de "la technique du mot de passe". Concrètement, pour sécuriser une donnée, celle-ci va être chiffrée par un code.

Ce code correspond donc à votre mot de passe et permet de crypter et décrypter un message.

Comment ça marche ?

Historiquement, il existe des traces de chiffrement symétrique depuis 2000 avant JC !Une technique aujourd'hui non-fiable mais utilisée pendant de nombreuses années consistant à décaler les lettres de l'alphabet en indiquant à son interlocuteur la valeur du décalage (chiffrement de César).

Exemple : A->D ; B->E ; C->F ; D->G ; E->H ...

Le décalage est ici de 3 lettres. Le message ICESI serait donc chiffré LFHVL. Il serait facilement déchiffrable en enlevant 3 lettres à chaque caractère.

Une autre technique de chiffrement infaillible consisterait à générer aléatoirement un code de la longueur du message à chiffrer puis, de réaliser un XOR entre ce code aléatoire et le message à chiffrer.

Pour chiffrer BONJOURTOUTLEMONDE, nous le transposons en binaire (1):

01000010 01001111 01001110 01001010 01001111

01010101 01010010 01010100 01001111 01010101

01010100 01001100 01000101 01001101 01001111

01001110 01000100 01000101

En utilisant un code aléatoire de même longueur tel que CKSYRBQPENCBAIRGXY codé en binaire (2):

01000011 01001011 01010011 01011001 01010010

01000010 01010001 01010000 01000101 01001110

01000011 01000010 01000001 01001001 01010010

01000111 01011000 01011001

On réalise le "XOR" de ces deux messages (on prend le premier caractère 0 ou 1 du premier message et le premier caractère 0 ou 1 du second message et on applique la règle suivante : 0 et 0 = 0 ; 0 et 1 = 1 ; 1 et 0 = 1 ; 1 et 1 = 0). On obtient alors le résultat suivant (3):

00000001 00000100 00011101 00010011 00011101

00010111 00000011 00000100 00001010 00011011

00010111 00001110 00000100 00000100 00011101

00001001 00011100 00011100

Ce message crypté a une particularité lié à l'encodage XOR : si l'interlocuteur possède le code ayant permis de chiffrer (2), en réalisant un XOR sur (3), il retombera sur le message d'origine (1).

Sans le code de déchiffrage, le message original est absolument impossible à retrouver.

Les limites actuelles

Bien qu'infaillible, cette technique présente un inconvénient majeur, le mot de passe doit être (au minimum) de la même taille que le message d'origine...Les techniques de chiffrages actuelles sont donc des compromis entre un mot de passe humainement mémorisable et une sécurité satisfaisante de l’algorithme de chiffrement.

Un mot de passe est considéré comme fiable lorsqu'il possède au minimum 12 caractères mélangés (chiffres, minuscules, majuscules, caractères spéciaux...).

Comme indiqué dans cet article, la plus grosse erreur (hélas souvent constatée) consiste à réutiliser un même mot de passe sur plusieurs sites / applications.

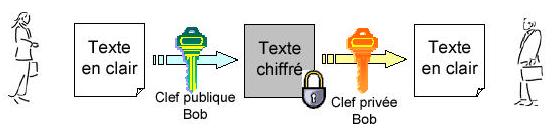

La cryptographie asymétrique

Le principe

La cryptographie asymétrique se base sur un système de clé privée et clé publique très ingénieux.Imaginons que nous possédons tous un couple de clé privée / clé publique (et qu'il est impossible de trouver une clé à partir de l'autre).

Comme son nom l'indique, la clé publique peut être communiquée à tout le monde alors que la clé privée doit impérativement rester secrète.

Les bases de l'algorithme RSA

L'algorithme le plus connu et utilisé aujourd'hui pour sécuriser vos données est "RSA" du nom de ses trois inventeurs.Lorsque vous voulez communiquer avec une tierce personne, vous récupérer sa clé publique, vous crypter votre message à l'aide de sa clé publique et lui seul pourra le déchiffrer grâce à sa clé privée.

S'il veut vous répondre, il chiffrera sa réponse avec votre clé publique et seul vous, pourrez décrypter le message.

Les limites actuelles

Un danger important : "L'attaque de l'homme du milieu"Si une personne arrive à vous faire croire que la clé publique de votre interlocuteur est en réalité la sienne, seul lui pourra déchiffrer le message. Il pourra ensuite le "rechiffrer" avec la clé de votre interlocuteur initial qui pourra à son tour le lire.

Sans que personne ne s'en rende compte, une tierce personne a réussi à intercepter votre échange.

La cryptologie est une science complexe et passionnante. Pendant de longues années, la sécurité reposait sur la complexité des algorithmes (plus l'idée était compliquée à mettre en place plus la solution semblait satisfaisante). Aujourd'hui l'esprit est à l'open source, les codes permettant de chiffrer / déchiffrer sont connus de tous. La sécurité repose dans les limites de calculs de nos appareils (pour RSA, sa sécurité disparaîtra lorsqu'il sera possible de factoriser deux grands nombres premiers).

Ne cherchez pas à réinventer la roue pour sécuriser vos données. Assurez-vous que votre algorithme de chiffrement est encore d'actualité et que votre mot de passe est suffisamment sécurisé (unique, imprévisible et suffisamment long)